| | (kliknite za veću sliku) |

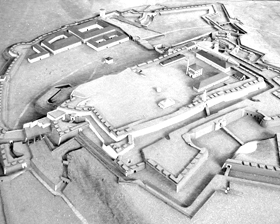

Većina korporacijskih IT sistema nalazi se između dve opcije koje smo pomenuli na početku. Značajan procenat računara ima implementirano neko bezbednosno rešenje, najčešće antivirusni program i firewall, a neznatni broj ima i efikasno organizovan backup, pažljivo dodeljena prava pristupa i adekvatan monitoring. Postoji više (neopravdanih) razloga zašto je sveukupna računarska bezbednost na niskom nivou, ali uz pravilno planiranje, podizanje „bezbednosne tvrđave“ ne predstavlja komplikovan zadatak. Ukoliko ozbiljno rešite da obezbedite svoje podatke i čitav IT sistem od različitih tipova pretnji, najbolji put ka cilju podrazumeva korišćenje neke od svetski poznatih bezbednosnih metodologija. Izbor je veliki, a mi za ovu priliku ukratko predstavljamo CobiT, ISO stadard 27001 i NIST seriju 800.

CobiT

Metodologija međunarodnanog instututa internih IT revizora CobiT predstavlja jedan od najboljih okvira uređenja informacionog sistema kompanije. Aktuelna je verzija 5.0, koja je podeljena na više oblasti usmerenih na uspostavljanje što efikasnijeg korporativnog IT okruženja. Iako sadrži niz tema koje se direktno odnose na IT bezbednost, CobiT u svojoj suštini predstavlja sveobuhvatni skup smernica i kontrola koje će, ukoliko se uspostave, u značajnoj meri bezbednosno ojačati celokupan IT sistem.

Osnovna prednost CobiT‑a u odnosu na druge stručne metodologije je jaka i precizna veza više desetina standardnih IT procesa sa klasičnim poslovnim procesima, a jedna od najvažnijih karakteristika je jasno uspostavljen sistem kriterijuma nivoa zrelosti svake oblasti, uz pomoć kojih je lako identifikovati koji od segmenata IT sistema su manje, a koji više rizični. Jednostavno rečeno, CobiT će vam pomoći da postojeće IT procese i elemente IT sistema bolje razumete sa aspekta rizika, i da na osnovu rezultata odlučite kojoj kritičnoj oblasti ćete posvetiti više pažnje.

ISO standard

Serija dokumenata ISO 27000, predstavlja najpoznatiji opis dobre stručne prakse iz oblasti uređenja IT bezbednosti. Centralni dokument punog naziva ISO/IEC 27001:2013, podeljen je na deset poglavlja, čiji cilj je da obezbede fino podešavanje svakog pojedinačnog bezbednosnog aspekta IT sistema. Jasan i konkretan način pisanja lako je pretočiti u formu ček‑liste, ili čak automatizovano aplikativno rešenje. Ostali dokumenti serije sačinjavaju vodič za implementaciju (27003), sistem metrika (27004), kao i niz dokumenata koji su prilagođeni najznačajnijim bezbednosnim oblastima (mrežna i aplikativna bezbednost, upravljanje incidentima i kontinuitetom poslovanja i dr.), ali i oblasti upravljanja, revizije, prikupljanju digitalnih dokaza... Najnovija verzija serije ISO 27000 standarda objavljena je u poslednjem kvartalu 2013. godine, pa je pravo vreme da „uhvatite momenat“ sa profesionalcima koji su krenuli put prilagođavanja novim smernicama.

NIST

Američki nacionalni institut za standardizaciju je sredinom 90‑ih godina prošlog veka objavio niz dokumenata od opšteg značaja za IT bezbednost, koji su kasnije postali poznatiji kao „serija 800“, a koja trenutno sadrži preko 100 konkretnih tema koje regulišu sve uobičajene elemente IT bezbednosti. Dokumenti serije 800 tematski su najbliži IT profesionalcima – na spisku se nalazi sve „od igle do lokomotive“, pa je u praksi dovoljno da potražite oblast koja vas zanima, preuzmete odgovarajući PDF fajl i krenete put ojačanja bezbednosti izabranog segmenta. Ukoliko želite da IT bezbednosti pristupite sistematično, pođite od centralnog dokumenta oznake 800‑53 (Security and Privacy Controls for Federal Information Systems and Organizations), koji na skoro 500 strana sadrži fundamentalne principe koji se u nekoj od formi nalaze u prethodne dve navedene metodologije.

Šta odabrati? Retko smo u prilici da na ovo pitanje pružimo lak odgovor kao ovaj put – bilo koju od navedene tri metodologije! Uvodne informacije za početak preskočite i pređite na konkretne teme koja su vam najbliže, uporedite ista ili slična poglavlja i odaberite stil pisanja koji vam je najrazumljiviji. Razlog za ovaj neuobičajen savet leži u činjenici da se oblasti sve tri metodologije mogu na jednostavan način mapirati, pa eventualni prelazak na drugi organizacioni sistem ne predstavlja problem.

|